Los ayudantes personales han pasado de moda, pero siguen siendo útiles

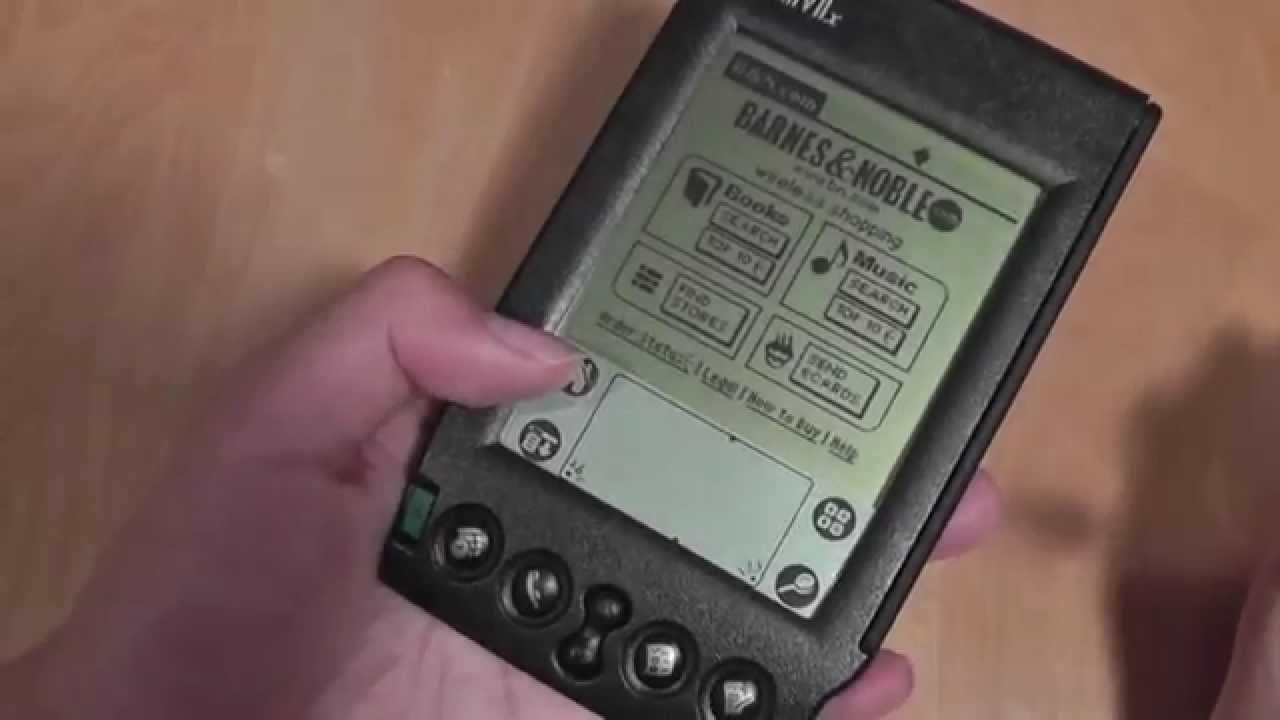

¿Alguna vez has escuchado hablar de los PDA (Personal Digital Assistant)? Probablemente no, ya que se consideran como tecnología antigua, por lo que no lo conseguirás en la inmensa mayoría de las tiendas en el Perú.

Sin embargo, hay personas que todavía hacen uso de ellas para organizarse y así llevar una vida más tranquila sin tener que pagarle un sueldo a una secretaría o asistente de carne y hueso (con todas las desventajas que eso conlleva).

Esta página web ha sido creada por personas que adoran estos pequeños asistentes personales, por lo que queremos fomentar su uso en las nuevas generaciones, las cuales se han perdido de aparatos muy interesantes.

Las ventajas de los asistentes personales son muy buenas

Para fomentar el uso de un aparato, lo primero que debes saber son las ventajas de estos, ya que si los quieres utilizar es porque harán que tu vida sea más cómoda y organizada en el corto, mediano y largo plazo.

Las ventajas de los PDA son.

- Te permite llevar tu agenda a donde sea que vayas.

- Puedes establecer recordatorios cuando quieras.

- Son muy baratos y fáciles de usar para cualquiera.

- No necesitan estar actualizados o conectados a Internet.

¿Un teléfono no ofrece todo esto? Sí, pero también vienen con una enorme cantidad de aplicaciones que pueden distraerte, por lo que es muy probable es que no te deja concentrarte fácilmente.

Aunque con ellos puedes hacer apuestas móviles, entre otras cosas que valen la pena resaltar.

Además, los celulares son mucho más costosos en Perú, ya que la inmensa mayoría de ellos son importados. En cambio, los PDA son tecnología antigua que conseguirás por precios casi ridículos que cualquiera pueda pagar.

Y, por si fuera poco, la forma en la que se usa es bastante intuitiva, por lo que bastará con que tomes uno para empezar a utilizarlo en poco tiempo.

No se consiguen fácilmente en Perú

La mayor desventaja de los PDAs es que no se pueden conseguir en cualquier tienda porque, como ya hemos dicho, es una tecnología obsoleta que la mayoría de las personas no consideran.

Por lo tanto, la única forma de comprar un asistente es en las tiendas de segunda mano, pero esto también significa que no deberás preocuparte por pagar cantidades exorbitantes de dinero por él.

En esta página web hemos listado algunas páginas web en donde puedes comprar un PDA, así como anuncios de personas que quieren vender uno. De esta forma, te podrás poner en contacto con ellas muy fácilmente.

¡Únete al club de los amantes de los PDA!

No todo está perdido para los PDA

Hoy en día, vivimos rodeados de distracciones: aplicaciones de redes sociales, juegos de casino online, mensajes, correos electrónicos y mucho más. Por lo tanto, creemos que los asistentes digitales pueden volver con fuerza.

En Perú hay algunos proyectos que buscan desarrollar versiones más modernas que llamen la atención de las personas:

- Que sean portátiles.

- Que sean baratos.

- Que tengan un buen estilo.

- Que se conecten a Internet.

¿Quieres conocer más acerca de ellos? ¡Entonces no dejes de leer las entrevistas que les hemos hecho a los desarrolladores que están trabajando en ellos y comienza a apoyar el talento peruano en el área de la tecnología!